Matemáticas

Las claves criptográficas

En la era digital actual, la seguridad de la información es una prioridad máxima tanto para individuos como para organizaciones. Las claves criptográficas juegan un papel esencial en la protección de datos sensibles, asegurando que la información transmitida y almacenada esté a salvo de accesos no autorizados.

¿Qué Son las Claves Criptográficas?

Las claves criptográficas son secuencias de bits que se utilizan en algoritmos de cifrado y descifrado para proteger datos. Funcionan como contraseñas complejas que autorizan el acceso a la información cifrada. Existen principalmente dos tipos de criptografía: simétrica y asimétrica, cada una con sus propios tipos de claves y aplicaciones.

Criptografía Simétrica

En la criptografía simétrica, se utiliza la misma clave para cifrar y descifrar la información. Esta técnica es rápida y eficiente, lo que la hace ideal para el cifrado de grandes volúmenes de datos.

1. Clave Simétrica: Es una única clave secreta que debe ser compartida entre el emisor y el receptor de los datos. Ejemplos de algoritmos simétricos incluyen AES (Advanced Encryption Standard) y DES (Data Encryption Standard).

Criptografía Asimétrica

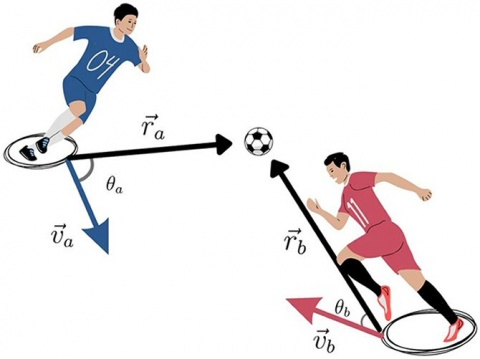

La criptografía asimétrica, también conocida como criptografía de clave pública, utiliza un par de claves: una clave pública y una clave privada. La clave pública se distribuye libremente, mientras que la clave privada se mantiene en secreto.

2. Clave Pública y Privada: La clave pública se utiliza para cifrar datos, y solo la clave privada correspondiente puede descifrarlos. Este método es más seguro para la transmisión de datos sensibles, ya que no requiere compartir la clave privada. Ejemplos de algoritmos asimétricos incluyen RSA (Rivest-Shamir-Adleman) y ECC (Elliptic Curve Cryptography).

Funciones y Aplicaciones de las Claves Criptográficas

Las claves criptográficas tienen múltiples aplicaciones en la seguridad digital, cada una vital para proteger la integridad y confidencialidad de la información.

Cifrado y Descifrado de Datos

El cifrado transforma datos legibles en un formato codificado que solo puede ser revertido por alguien con la clave correcta. Esto asegura que los datos sean inaccesibles para personas no autorizadas durante la transmisión o almacenamiento.

Firmas Digitales

Las firmas digitales utilizan claves criptográficas para verificar la autenticidad y la integridad de un mensaje o documento. Una firma digital asegura que el contenido no ha sido alterado y que proviene de un remitente legítimo.

Autenticación

Las claves criptográficas también se utilizan en protocolos de autenticación para verificar la identidad de usuarios y dispositivos. Esto es esencial para proteger sistemas y redes contra accesos no autorizados.

Infraestructura de Clave Pública (PKI)

La PKI es un marco que utiliza criptografía asimétrica para gestionar claves digitales y certificados. Permite a las organizaciones emitir, revocar y gestionar certificados digitales que autentican la identidad de usuarios y dispositivos en una red.

Importancia de la Gestión de Claves

La gestión adecuada de las claves criptográficas es crucial para mantener la seguridad. Las claves deben ser generadas, almacenadas, distribuidas y eliminadas de manera segura. Aquí se destacan algunas mejores prácticas en la gestión de claves:

- Generación Segura de Claves: Utilizar generadores de números aleatorios de alta calidad para crear claves criptográficas.

- Almacenamiento Seguro: Las claves deben ser almacenadas en dispositivos de hardware seguros, como módulos de seguridad de hardware (HSM) o tarjetas inteligentes.

- Rotación de Claves: Regularmente cambiar las claves para minimizar el riesgo de compromisos.

- Distribución Segura: Utilizar canales seguros para la distribución de claves, como sistemas de correo seguro o intercambio de claves a través de redes protegidas.

Problemas y Futuro de las Claves Criptográficas

A pesar de su robustez, las claves criptográficas enfrentan desafíos continuos, especialmente con el avance de la computación cuántica. Los ordenadores cuánticos tienen el potencial de romper muchos de los algoritmos criptográficos actuales, lo que ha llevado a la investigación y desarrollo de algoritmos resistentes a la computación cuántica, conocidos como criptografía post-cuántica.

- Computación Cuántica: La capacidad de la computación cuántica para resolver problemas complejos en un tiempo exponencialmente más corto amenaza con comprometer los sistemas criptográficos actuales.

- Criptografía Post-Cuántica: Nuevos algoritmos que prometen ser seguros frente a los ataques de computadoras cuánticas están en desarrollo y serán cruciales para la futura seguridad digital.

![[Img #72671]](https://noticiasdelaciencia.com/upload/images/06_2024/3877_mandala-7309164_1280.jpg)